328

о способе нарушения целостности и (или) конфиденциальности информации; порядка регламента-

ции собственником работы информационной системы; круга лиц, имеющих возможность взаимо-

действовать с информационной системой, в которой произошли нарушения целостности и (или)

конфиденциальности информации. Решение этих задач позволяет определить свидетельскую базу

и выявить круг лиц, причастных к данному деянию, определить размер причиненного собственни-

ку информации ущерба. Эти задачи решаются и достигаются в ходе допросов свидетелей и оче-

видцев, а также осмотра ЭВМ и машинных носителей и выемок необходимой документации. Важ-

ной спецификой первоначальных следственных действий является необходимость привлечения к

участию в деле специалистов.

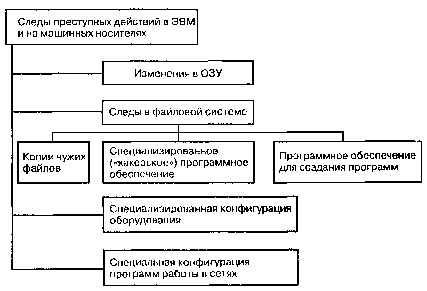

Первичное обнаружение признаков (рис. 31) неправомерных действий посторонних лиц с

компьютерной информацией осуществляется, как правило, сотрудниками собственника информа-

ционной системы и ее пользователями. Косвенными признаками постороннего вторжения в ЭВМ,

вызывающими подозрения и находящими отражение в показаниях очевидцев, являются:

а) изменения заданной в предыдущем сеансе работы с ЭВМ структуры файловой системы,

в том числе: переименование каталогов и файлов; изменения размеров и содержимого файлов; из-

менения стандартных реквизитов файлов; появление новых каталогов и файлов и т.п.;

б) изменения в заданной ранее конфигурации компьютера, в том числе: изменение картин-

ки и цвета экрана при включении;

изменение порядка взаимодействия с периферийными устройствами (например, принтером,

модемом и т.п.); появление новых и удаление прежних сетевых устройств и др.;

в) необычные проявления в работе ЭВМ: замедленная или неправильная загрузка операци-

онной системы; замедление реакции машины на ввод с клавиатуры; замедление работы машины, с

внешними устройствами; неадекватные реакции ЭВМ на команды пользователя; появление на эк-

ране нестандартных символов и т.п.

Рис. 31. Виды следов преступной деятельности в ЭВМ и на машинных носителях, принад-

лежащих преступнику

Признаки групп а) – б) могут свидетельствовать о имевших место фактах неправомерного

доступа к ЭВМ или о нарушении правил ее эксплуатации. Признаки группы в) кроме того могут

являться свидетельством о появлении в ЭВМ ВП.

Наряду с показаниями очевидцев большое значение имеют результаты осмотра ЭВМ и ма-

шинных носителей компьютерной информации, в ходе которого фиксируются следы нарушения

целостности (конфиденциальности) информационной системы и ее элементов. Анализ первичных

данных о расследуемом событии позволяет конкретизировать характер преступления и определить

дальнейшие направления расследования и розыскных мероприятий.

Важную роль в сборе данных о совершенном преступлении играют действия должностных

лиц собственника информационной системы, осуществляющих процедуры, обеспечивающие це-

лостность (конфиденциальность) информации в системе, которые в отдельных случаях могут вы-

ступать в качестве специалистов при производстве следственных действий.