326

дания, время изменения; атрибуты информации (архивная, скрытая, системная только для чтения

и др.).

При передаче файлов и сообщений (информации) в других формах (в виде сигналов) по

системам, например электросвязи, они не теряют своих индивидуальных свойств. Именно поэтому

в числе носителей сведений, составляющих государственную тайну*, указаны и физические поля,

в которых сведения, составляющие государственную тайну, находят свое отображение в виде

символов»; образов, сигналов, технических решений и процессов.

Способы преступной деятель-

ности в области компьютерной; информации включают в себя:

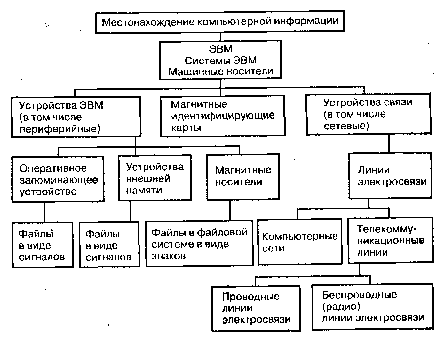

а) неправомерный доступ к компьютерной информации (рис. 30) – получение возможности

знакомиться и осуществлять операции с чужой информацией, находящейся в ЭВМ и на машинных

носителях, т.е. действия, направленные, прежде всего на нарушение конфиденциальности инфор-

мации;

б) изготовление и распространение ВП как таких, которые приводят к нарушению целост-

ности, так и таких, которые направлены на нарушение конфиденциальности информации;

в) действия, связанные с нарушением порядка использования технических средств, по-

влекшие нарушение целостности и конфиденциальности информации.

*См. ст. 2 Закона РФ «О государственной тайне» от 21 июля 1993 г.

Рис. 30. Общая схема местонахождения компьютерной информации

Неправомерный доступ к компьютерной информации может включать в себя: хищение и

(или) копирование, подмену машинных носителей информации; копирование документов с ис-

ходными данными и выходных документов; использование визуальных, оптических и акустиче-

ских средств наблюдения за ЭВМ; считывание и расшифровку различных электромагнитных из-

лучений и «паразитных наводок» в ЭВМ и в обеспечивающих системах; запоминание информа-

ции; фотографирование информации в процессе ее обработки; изготовление дубликатов входных

и выходных документов; копирование распечаток; использование недостатков программного

обеспечения, операционных систем; несанкционированное подключение к основной и вспомога-

тельной аппаратуре ЭВМ, внешним запоминающим устройствам, периферийным устройствам,

линиям связи и др.*

*Подробнее об этом см.: Герасимов ВА. Защита информации в автоматизированных системах об-

работки данных. Кн. 1-2. М.,1994.

Вредоносной является любая программа, специально разработанная или модифицирован-

ная для несанкционированного собственником информационной системы уничтожения, блокиро-